Les tecnologies PET són un conjunt de mesures tècniques que utilitzen diversos enfocaments per a la protecció de la privacitat. L'acrònim PET vé dels termes en anglés “Privacy Enhancing Technologies” que es poden traduir com a “tecnologies de millora de la privacitat”.

D'acord amb la Agència de la Unió Europea per a la Ciberseguretat (ENISA) este tipus de sistemes protegix la privacitat mitjançant:

este tipus de sistemes protegix la privacitat mitjançant:

- L'eliminació o reducció de dades personals.

- Evitant el processament innecessari i/o no desitjat de dades personals.

Tot açò, sense perdre la funcionalitat del sistema d'informació. És a dir, gràcies a elles es pot utilitzar dades que d'una altra manera romandrien sense explotar, ja que limita els riscos de revelació de dades personals o protegits, complint amb la legislació vigent.

Relació entre utilitat i privacitat en dades protegides

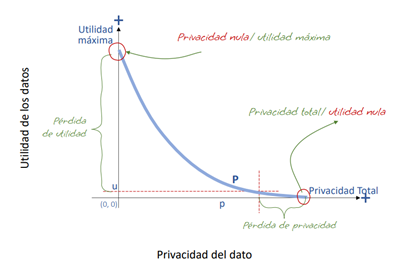

Per a comprendre la importància de les tecnologies PET, és necessari abordar la relació que existix entre utilitat i privacitat de la dada. La protecció de dades de caràcter personal sempre suposa pèrdua d'utilitat, bé perquè limita l'ús de les dades o perquè implica sotmetre'ls a tantes transformacions per a evitar identificacions que pervertix els resultats. La següent gràfica mostra com a major privacitat, menor és la utilitat de les dades.

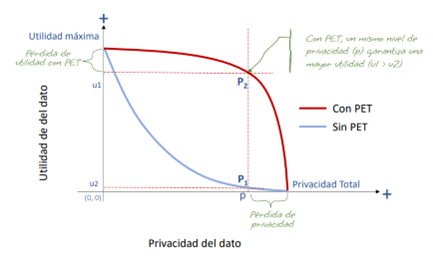

Les tècniques PET permeten aconseguir un compromís entre privacitat i utilitat més favorable. No obstant açò, cal tindre en compte que sempre existirà certa limitació de la utilitat quan explotem dades protegides.

Tècniques PET més populars

Per a augmentar la utilitat i poder explotar dades protegides limitant els riscos, és necessari aplicar una sèrie de tècniques PET. El següent esquema, arreplega algunes de les principals:

Com veurem a continuació, estes tècniques aborden diferents fases del cicle de vida de les dades.

-

Abans de l'explotació de les dades: anonimització

L'anonimització consistix a transformar conjunts de dades de caràcter privat perquè no es puga identificar a cap persona. D'esta forma, ja no els aplica el Reglament General de Protecció de Dades (RGPD).

És important garantir que l'anonimització s'ha realitzat de forma efectiva, evitant riscos que permeten la reidentificación a través de tècniques com la vinculació (identificació d'un individu mitjançant el croat de dades), la inferència (deducció d'atributs addicionals en un dataset), la singularización (identificació d'individus a partir dels valors d'un registre) o la composició (pèrdua de privacitat acumulada deguda a l'aplicació reiterada de tractaments). Per a açò, és recomanable combinar diverses tècniques, les quals es poden agrupar en tres grans famílies:

- Aleatorització: suposa modificar les dades originals en introduir un element d'atzar. Açò s'aconseguix afegint soroll o variacions aleatòries a les dades, de manera que es preserven patrons generals i tendències, però es faça més difícil la identificació d'individus.

- Generalització: consistix a reemplaçar o ocultar valors específics d'un conjunt de dades per valors més amplis o menys precisos. Per exemple, en lloc de registrar l'edat exacta d'una persona, es podria utilitzar un rang d'edats (com 35-44 anys).

- Supressió: implica eliminar completament certes dades del conjunt, especialment aquells que poden identificar a una persona de manera directa. És el cas dels noms, direccions, nombres d'identificació, etc.

Pots aprofundir sobre estos tres enfocaments generals i les diverses tècniques que els integren en la guia pràctica “ Introducció a l'anonimització de dades: tècniques i casos pràctics ”. També recomanem la lectura de l'article malentesos comuns en l'anonimització de dades

”. També recomanem la lectura de l'article malentesos comuns en l'anonimització de dades .

.

2. Protecció de dades en ús

En este apartat s'aborden tècniques que salvaguarden la privacitat de les dades durant l'aplicació de tractaments d'explotació.

- Xifrat homomórfico: és una tècnica de criptografia que permet realitzar operacions matemàtiques sobre dades xifrades sense necessitat de desxifrar-los primer. Per exemple, un xifrat serà homomórfico si es complix que, si es xifren dos nombres i es realitza una suma en la seua forma xifrada, el resultat xifrat, en ser desxifrat, serà igual a la suma dels nombres originals.

- Computació Segura Multipartita (Secure Multiparty Computation o SMPC): és un enfocament que permet que múltiples parts col·laboren per a realitzar càlculs sobre dades privades sense revelar la seua informació als altres participants. És a dir, permet que diferents entitats realitzen operacions conjuntes i obtinguen un resultat comú, mentre mantenen la confidencialitat de les seues dades individuals.

- Aprenentatge distribuït: tradicionalment, els models de machine learning aprenen de forma centralitzada, és a dir, requerixen reunir totes les dades d'entrenament procedents de múltiples fonts en un únic conjunt de dades a partir del com un servidor central elabora el model que es desitja. En el cas de l'aprenentatge distribuït, les dades no es concentren en un sol lloc, sinó que romanen en diferents ubicacions, dispositius o servidors. En lloc de traslladar grans quantitats de dades a un servidor central per al seu processament, l'aprenentatge distribuït permet que els models de machine learning s'entrenen en cadascuna d'estes ubicacions, integrant i combinant els resultats parcials per a obtindre un model final.

- Computació confidencial i entorns de computació de confiança (Trusted Execution Environments o TEE): la computació confidencial es referix a un conjunt de tècniques i tecnologies que permeten processar dades de manera segura dins d'entorns de maquinari protegits i certificats, coneguts com a entorns de computació de confiança.

- Dades sintètiques: són dades generades artificialment que imiten les característiques i patrons estadístics de dades reals sense representar a persones o situacions específiques. Reproduïxen les propietats rellevants de les dades reals, com a distribució, correlacions i tendències, però sense informació que permeta identificar a individus o casos específics. Pots aprendre més sobre este tipus de dades en l'informe Dades sintètiques: Què són i para què s'usen?

.

.

3. Accés, comunicació i emmagatzematge

Les tècniques PET no solament abasten l'explotació de les dades. Entre elles també trobem procediments dirigits a assegurar l'accés a recursos, la comunicació entre entitats i l'emmagatzematge de dades, garantint sempre la confidencialitat dels participants. Alguns exemples són:

Tècniques de control d'accés

- Recuperació Privada d'Informació (Private information retrieval o PIR): és una tècnica criptogràfica que permet a un usuari consultar una base de dades o servidor sense que este últim puga saber què informació està buscant l'usuari. És a dir, assegura que el servidor no conega el contingut de la consulta, preservant així la privacitat de l'usuari.

- Credencials Basades en Atributs amb Privacitat (Privacy-Attribute Based Credentials o P-ABC): és una tecnologia d'autenticació que permet als usuaris demostrar certs atributs o característiques personals (com la majoria d'edat o la ciutadania) sense revelar la seua identitat. En lloc de mostrar totes les seues dades personals, l'usuari presenta solament aquells atributs necessaris per a complir amb els requisits de l'autenticació o autorització, mantenint així la seua privacitat.

- Prova de coneixement zero (Zero-Knowledge Proof o ZKP): és un mètode criptogràfic que permet a una part demostrar a una altra que posseïx certa informació o coneixement (com una contrasenya) sense revelar el propi contingut d'eixe coneixement. Este concepte és fonamental en l'àmbit de la criptografia i la seguretat de la informació, ja que permet la verificació d'informació sense la necessitat d'exposar dades sensibles.

Tècniques de comunicacions

- Xifrat extrem a extrem (End to End Encryption o I2EE): esta tècnica protegix les dades mentre es transmeten entre dos o més dispositius, de manera que solament els participants autoritzats en la comunicació poden accedir a la informació. Les dades es xifren en l'origen i romanen xifrats durant tot el trajecte fins que arriben al destinatari. Açò significa que, durant el procés, cap individu o organització intermediària (com a proveïdors d'internet, servidors d'aplicacions o proveïdors de servicis en el núvol) pot accedir o desxifrar la informació. Una vegada que arriben a destinació, el destinatari és capaç de desxifrar-los de nou.

- Protecció d'informació de Xarxa (Proxy & Onion Routing): un proxy és un servidor intermediari entre el dispositiu d'un usuari i la destinació de la connexió en internet. Quan algú utilitza un proxy, el seu trànsit es dirigix primer al servidor proxy, que després reenvía les sol·licituds a la destinació final, permetent el filtrat de continguts o el canvi de direccions IP. Per la seua part, el mètode Onion Routing protegix el trànsit en internet a través d'una xarxa distribuïda de nodes. Quan un usuari envia informació usant Onion Routing, el seu trànsit es xifra diverses vegades i s'envia a través de múltiples nodes, o "capes" (d'ací el nom "onion", que significa "ceba" en anglés).

Tècniques d'emmagatzematge

- Emmagatzematge garant de la confidencialitat (Privacy Preserving Storage o PPS): el seu objectiu és protegir la confidencialitat de les dades en repòs i informar als custodios de les dades d'una possible bretxa de seguretat, utilitzant tècniques de xifrat, accés controlat, auditoria i monitoreo, etc.

Estos són solament alguns exemples de tecnologies PET, però hi ha més famílies i subfamílies. Gràcies a elles, comptem amb ferramentes que ens permeten extraure valor de les dades de forma segura, garantint la privacitat dels usuaris. Dades que poden ser de gran utilitat en múltiples sectors, com la salut, la cura del medi ambient o l'economia.