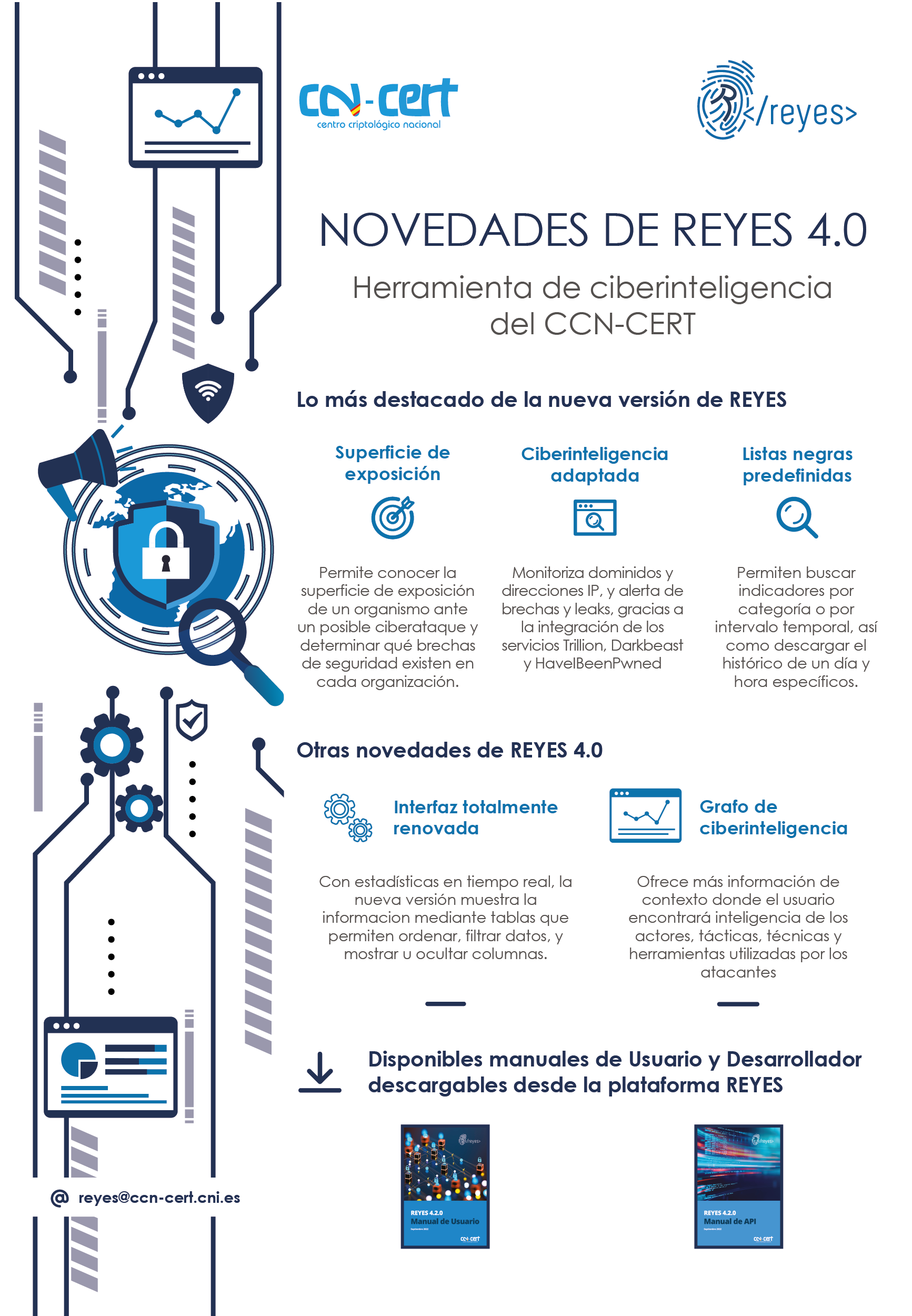

REYES é a solución de ciberinteligencia do CCN-CERT (pertencente ao Centro Criptolóxico Nacional) que xa utilizan 267 organismos do sector público. Con todo isto, onte día 3 de outubro publicáronse diversas melloras e novas capacidades comprendidas na versión 4.0 desta ferramenta.